Dans cet article Dans cet article

- Comprendre les faux SMS LCL et leur place dans le phishing bancaire

- Comment fonctionnent les faux SMS LCL en 2025-2026

- Exploitation des fuites de données : pourquoi les faux SMS LCL semblent crédibles

- Méthodes classiques : SMS de phishing avec lien cliquable

- Nouvelle méthode : faux SMS LCL sans site de phishing, avec rappel téléphonique

- Rôle de l’intelligence artificielle dans les faux SMS LCL

- Outils techniques utilisés pour envoyer les faux SMS LCL

- Signes distinctifs des faux SMS LCL en 2026

- Comment reconnaître un faux SMS LCL : checklist détaillée

- Que faire en cas de doute sur un SMS LCL

- Que faire si vous avez répondu à un faux SMS LCL

- Renforcer sa sécurité face aux faux SMS (LCL et autres banques)

- Mettre en perspective : phishing, sécurité en ligne et culture numérique

- Ressources complémentaires sur la sécurité numérique et les arnaques en ligne

Les faux SMS LCL exploitent des mécanismes psychologiques précis, des failles techniques ciblées et des données personnelles issues de fuites massives. Derrière un message anodin, des escrocs organisés orchestrent des scénarios très structurés pour détourner des virements, voler des identifiants ou récupérer des numéros de carte bancaire.

En analysant leurs méthodes récentes, la manière dont ils utilisent l’intelligence artificielle, ainsi que les signaux techniques qui trahissent une usurpation, on repère des constantes. Ces indices permettent de réagir vite, de couper court au piège et de limiter l’impact sur ses comptes bancaires.

| Point clé | Résumé |

| Nature de la menace | Faux SMS se faisant passer pour LCL pour voler données bancaires. |

| Signes d’arnaque | Liens suspects, urgence artificielle, fautes, demandes de codes. |

| Risques | Usurpation, accès au compte, paiements frauduleux. |

| Bon réflexe | Ne jamais cliquer, contacter LCL via l’appli ou site officiel. |

Comprendre les faux SMS LCL et leur place dans le phishing bancaire

Les faux SMS LCL s’inscrivent dans une tendance plus large de phishing bancaire par message texte. Les escrocs ciblent une relation de confiance déjà installée entre le client et sa banque, en copiant le ton, le vocabulaire et parfois même l’historique de conversation de vrais messages légitimes.

En 2025, aucune donnée chiffrée publique ne détaille le volume exact de SMS frauduleux se faisant passer pour LCL. Les seuls chiffres disponibles concernent une faille de sécurité distincte, liée à des virements pirates touchant entre 100 et 200 victimes, sans lien direct avec des SMS. Malgré cette absence de statistiques fines, les retours des autorités, des banques et des opérateurs confirment une activité régulière de phishing ciblant les clients LCL.

Les groupes cybercriminels n’attaquent pas une seule banque. Ils enchaînent les campagnes contre plusieurs établissements, services de livraison ou organismes publics, en recyclant les mêmes infrastructures techniques. LCL devient alors une cible parmi d’autres, intégrée à un catalogue de marques usurpées.

« Les SMS frauduleux imitant une banque cherchent à déclencher une réaction immédiate : cliquer, rappeler, valider un code, avant que le doute n’apparaisse. »

Comment fonctionnent les faux SMS LCL en 2025-2026

Les méthodes de phishing par SMS ont beaucoup évolué entre 2022 et 2026. Les opérateurs télécoms filtrent mieux les envois massifs et repèrent plus vite les numéros suspects. En réponse, les escrocs ajustent leurs techniques, réduisent les volumes par vague et améliorent la qualité des messages.

En 2022, un même groupe parvenait à envoyer plusieurs dizaines de milliers de SMS avant détection. Les taux de collecte de numéros de cartes bancaires oscillaient autour de 1 à 1,5 %. En 2025-2026, la détection des opérateurs intervient plus tôt, ce qui diminue le rendement global des campagnes massives. Les fraudeurs réorientent donc leur stratégie vers des attaques plus ciblées, mieux personnalisées et parfois sans aucun site de phishing.

Tableau comparatif des méthodes de phishing SMS 2022 vs 2025-2026

| Aspect | 2022 | 2025-2026 |

|---|---|---|

| Volume d’envoi par campagne | Plusieurs dizaines de milliers de SMS avant blocage | Volumes réduits, vagues plus courtes pour éviter les filtres |

| Détection par les opérateurs | Blocage plus lent, filtrage moins précis | Détection plus rapide, limitation stricte SIM/eSIM |

| Personnalisation des messages | Généralement générique, peu d’infos personnelles | Usage de données nominatives, IBAN, numéro de mobile |

| Rôle de l’IA | Quasi absent | Messages rédigés sans fautes, ton crédible, variantes multiples |

| Scénarios sans site de phishing | Rares | En forte progression, rappel d’un numéro d’« anti-fraude » |

Les limitations techniques imposées aux SIM et eSIM sur les envois massifs contraignent désormais les escrocs à une approche plus granulaire. Plutôt que d’arroser tout un pays, les campagnes se concentrent sur des listes ciblées, issues de fuites de données et enrichies d’informations personnelles.

Exploitation des fuites de données : pourquoi les faux SMS LCL semblent crédibles

Les campagnes de faux SMS LCL s’appuient fréquemment sur des bases de données récupérées lors de fuites massives. En 2025, plusieurs entreprises françaises subissent des incidents majeurs : Free, Bouygues Telecom, SFR, Orange, Boulanger, France Travail, et d’autres acteurs. Ces fuites touchent plusieurs dizaines de millions de personnes.

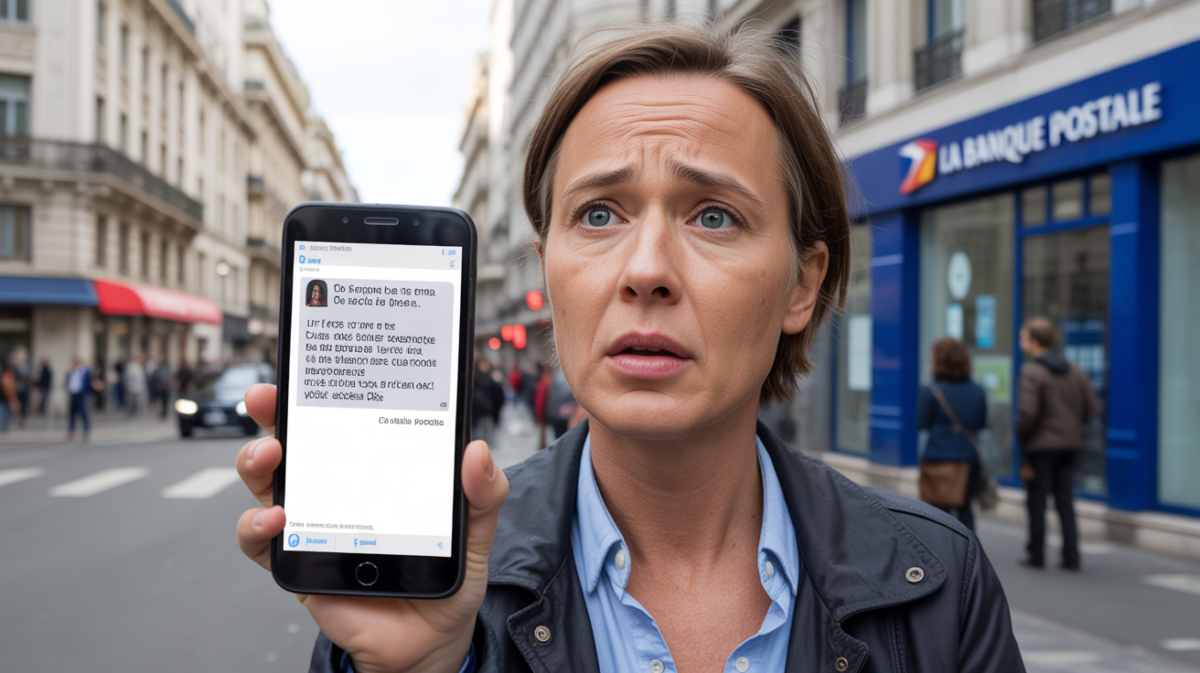

ConseilsFaux SMS La Banque Postale : attention aux arnaquesLes données compromises incluent :

- Nom et prénom

- Adresse postale

- Numéro de mobile

- Parfois l’IBAN ou une partie de celui-ci

Avec ces informations, les escrocs construisent des fichiers structurés, parfois appelés numlists, où chaque entrée combine données personnelles et fausses références (numéros de colis, dossiers, identifiants de contrat, etc.). Ces listes alimentent ensuite des outils automatiques d’envoi de SMS.

Personnalisation des SMS frauduleux ciblant les clients LCL

Grâce aux données issues de ces fuites, les messages frauduleux ne se contentent plus d’un simple « Cher client ». Ils mentionnent le nom et le prénom, l’IBAN, ou font référence à une information cohérente avec le profil de la victime. Certains SMS parviennent même sur le numéro personnel utilisé réellement pour se connecter aux services en ligne.

Cette personnalisation augmente le taux de réussite, car elle supprime plusieurs signaux d’alerte habituels. Un client ayant déjà reçu un vrai SMS de sa banque accepte plus facilement un nouveau message, surtout si celui-ci utilise le même ton et des références plausibles.

Méthodes classiques : SMS de phishing avec lien cliquable

Le scénario historique de phishing par faux SMS LCL repose sur l’envoi d’un lien renvoyant vers un faux site Internet. L’objectif consiste à récupérer des identifiants, des codes à usage unique ou des données de carte bancaire.

Le SMS imite généralement la structure des notifications LCL :

- Information sur un paiement suspect, un virement non reconnu ou une tentative de connexion inhabituelle

- Invitation à « vérifier » ou « sécuriser » le compte via un lien

- Menace implicite de blocage rapide du compte ou de la carte si aucune action n’est réalisée

Fonctionnement du faux site LCL

Le lien pointe vers une page qui reproduit l’interface de connexion ou de validation LCL : logo, couleurs, mentions légales copiées, formulaires identiques. L’adresse du site contient parfois le terme « lcl », mais avec un domaine différent (.net, .info, .security, etc.) ou des caractères légèrement modifiés.

Une fois sur ce faux site, l’internaute saisit :

- Identifiant et mot de passe d’accès au compte en ligne

- Codes 3D-Secure ou codes SMS censés valider une opération

- Coordonnées complètes de carte bancaire (numéro, date d’expiration, CVV)

Les informations partent immédiatement vers les attaquants, qui les réutilisent pour réaliser des achats, des virements ou pour revendre ces données sur des plates-formes clandestines.

« Aucun établissement bancaire légitime ne demande la saisie d’un code de sécurité reçu par SMS sur une page qui ne correspond pas exactement à son domaine officiel. »

Signes techniques d’un lien frauduleux

Plusieurs indices révèlent un lien de phishing :

- Nom de domaine inhabituel ou trop long

- Domaines exotiques ou sans rapport avec la France

- Présence de chiffres ou caractères spéciaux au milieu du mot « lcl »

- Absence de certificat HTTPS valide ou avertissements du navigateur

Les escrocs utilisent néanmoins des certificats valides et des domaines récents pour contourner les filtres basiques. L’analyse du nom de domaine reste donc déterminante.

Nouvelle méthode : faux SMS LCL sans site de phishing, avec rappel téléphonique

Une tendance marquée en 2025-2026 consiste à supprimer totalement le site de phishing. Le SMS ne contient plus de lien. Il invite la victime à rappeler un numéro de téléphone présenté comme celui du « service anti‑fraude LCL » ou d’un centre de sécurité.

Le scénario suit souvent la structure suivante :

- Signalement d’une transaction ou d’un virement suspect

- Demande urgente de rappel pour « confirmer ou annuler » l’opération

- Numéro de téléphone mobile ou fixe non associé à LCL, parfois avec indicatif étranger

Comment se déroule l’appel avec le faux service anti‑fraude

Lors du rappel, l’escroc se fait passer pour un conseiller LCL spécialisé en sécurité. Il dispose souvent de certaines de vos informations (nom, prénom, parfois IBAN), ce qui renforce l’illusion. La conversation suit une trame rodée :

- Phase de mise en confiance : vérification d’identité supposée, rappel de données personnelles

- Annonce de prétendues opérations suspectes sur le compte

- Proposition de « sécuriser » votre compte par une nouvelle procédure ou un changement de carte

À ce stade, plusieurs demandes anormales surgissent :

- Communication de codes reçus par SMS

- Validation de virements « de test » qui sont en réalité de vrais virements sortants

- Installation d’applications de prise de contrôle à distance sur votre téléphone ou votre ordinateur

- Lecture intégrale du numéro de carte bancaire, de la date et du cryptogramme

Rôle de l’intelligence artificielle dans les faux SMS LCL

Les escrocs utilisent désormais des outils d’intelligence artificielle pour rédiger et adapter les SMS de phishing. Ces modèles linguistiques produisent des messages :

- Sans fautes d’orthographe ni tournures maladroites

- Alignés sur le ton institutionnel attendu pour une banque

- Déclinés en de multiples variantes afin d’échapper aux filtres automatiques

Les SMS frauduleux apparaissent ainsi très propres, cohérents et crédibles. Certains textes reprennent le style des communications officielles de LCL, avec références à la « sécurité renforcée », à la « conformité réglementaire » ou à la « lutte contre la fraude ». L’IA sert également à générer des versions différentes d’un même message, ce qui complique la détection par les systèmes anti‑spam.

Personnalisation dynamique grâce à l’IA

L’IA permet d’insérer automatiquement des éléments personnalisés dans le texte du SMS :

- Nom et prénom du destinataire

- Banque supposée, identifiée via l’IBAN stocké dans les fichiers

- Références fictives de dossier, de carte ou de contrat

Ce type de personnalisation entraîne un taux de réussite supérieur par rapport aux messages génériques. L’attaque semble sur‑mesure, alors qu’elle repose simplement sur un modèle et un fichier de données structurées.

« Un SMS sans faute, signé LCL, avec votre prénom et une référence de dossier crédible peut être entièrement généré par un outil automatisé, sans implication de la banque. »

Outils techniques utilisés pour envoyer les faux SMS LCL

Les groupes criminels s’appuient sur un arsenal d’outils conçus pour industrialiser l’envoi de faux SMS bancaires. Sur Android, certaines applications permettent d’automatiser l’envoi de milliers de messages à partir de fichiers de cibles pré‑chargés. Ces applications gèrent :

- La personnalisation du texte par destinataire

- La rotation entre plusieurs numéros d’expédition

- Le suivi rudimentaire des réponses ou des clics

Les SIM et eSIM utilisées pour ces opérations tournent souvent à l’étranger, ou changent très régulièrement afin de contourner les limitations imposées par les opérateurs. Dès qu’un flux d’envoi devient suspect, la carte est abandonnée et remplacée.

Numlists et gestion des campagnes d’arnaque

Les fameux numlists rassemblent les informations nécessaires à une campagne ciblée :

- Numéros de téléphone mobiles

- Noms et prénoms associés

- Banque supposée (LCL, autre établissement)

- Données complémentaires : IBAN, ville, code postal, références de faux colis ou de contrats

Ces fichiers structurés servent à déclencher plusieurs vagues successives. Une première vague envoie un SMS d’accroche. Une deuxième vague, plus restreinte, cible les personnes qui ont cliqué ou répondu. Dans certains cas, une troisième vague bascule vers l’appel téléphonique avec usurpation du service anti‑fraude.

Signes distinctifs des faux SMS LCL en 2026

En 2026, les faux SMS LCL présentent des caractéristiques récurrentes. Les messages visent principalement à :

- Créer un sentiment d’urgence (blocage de compte, paiement frauduleux, suspension de carte)

- Exploiter la confiance envers la marque LCL et le système bancaire

- Installer une usurpation d’identité crédible du conseiller ou du service de sécurité

Les demandes formulées dans ces SMS ou au téléphone tournent autour de quelques axes :

- Obtention de codes de validation envoyés par SMS

- Collecte de coordonnées bancaires complètes

- Organisation de virements présentés comme des tests internes

- Réclamations de paiement sous forme de cartes‑cadeaux ou de cryptomonnaies

Scénarios fréquents d’arnaques par SMS bancaires

Les faux SMS LCL s’inspirent souvent d’autres campagnes visant des services de livraison, des réseaux sociaux ou des administrations. Les mécanismes sont similaires :

- Message annonçant un colis bloqué, réclamant le paiement de frais minimes

- Notifications de connexion suspecte sur un compte de réseau social

- Faux messages d’organismes gouvernementaux liés à des remboursements fiscaux

Dans le contexte d’une banque, l’enjeu porte sur des montants plus élevés et des conséquences plus lourdes. Les escrocs insistent donc davantage sur la peur de la perte financière et la nécessité de réagir dans un laps de temps très réduit.

Comment reconnaître un faux SMS LCL : checklist détaillée

Pour trier rapidement un SMS LCL légitime d’un message frauduleux, une grille de lecture aide à repérer les signaux anormaux. Aucun indicateur isolé ne suffit, mais plusieurs indices cumulés orientent fortement vers le phishing.

Analyse du contenu du message

Les éléments suivants méritent une attention particulière :

- Urgence excessive : mention de blocage immédiat, d’annulation automatique, de délai de quelques minutes seulement

- Menace à peine voilée : perte définitive de fonds si vous ne répondez pas

- Ton inhabituel : familiarité excessive ou au contraire langage trop juridique pour une simple alerte

- Demandes inhabituelles : fourniture de codes, de mot de passe, d’éléments de carte bancaire

Vérification de l’expéditeur et du numéro

L’expéditeur indiqué peut sembler rassurant, mais il reste falsifiable. Certains systèmes d’envoi de SMS autorisent une usurpation d’identifiant d’expéditeur, ce qui permet d’afficher « LCL » dans le champ de l’émetteur, voire d’insérer le message frauduleux dans le fil de conversation officiel.

Quelques repères utiles :

- Numéro long étranger ou avec indicatif inattendu

- Multiplication de messages très proches en quelques heures

- Changement brusque de style ou de structure par rapport aux SMS LCL habituels

Checklist rapide

- Le message me presse de cliquer ou d’appeler immédiatement.

- On me demande de communiquer un code de validation, un mot de passe ou des données de carte.

- Le lien ne correspond pas à l’adresse habituelle de LCL.

- Le numéro de rappel ne figure pas sur le site officiel ni au dos de ma carte.

- Je ne retrouve pas l’alerte dans mon espace sécurisé une fois connecté par mes propres moyens.

Si au moins deux de ces points sont vrais, mieux vaut considérer le message comme suspect et passer par les canaux officiels de LCL.

Que faire en cas de doute sur un SMS LCL

Face à un SMS ambigu, plusieurs actions réduisent le risque sans bloquer inutilement les échanges légitimes avec la banque. La première consiste à ne pas répondre directement au message et à ne pas rappeler le numéro indiqué. Ensuite, la vérification passe par les outils officiels du client LCL.

Vérifications immédiates

- Se connecter à l’application LCL ou au site officiel en tapant l’adresse soi‑même

- Contrôler l’historique des opérations et l’éventuelle présence d’alertes

- Consulter la messagerie sécurisée interne à l’espace client

En parallèle, un appel au numéro officiel de la banque, présent au dos de la carte ou dans l’application, permet de confronter le contenu du SMS avec les informations détenues par le conseiller ou par le service clientèle.

Ne jamais communiquer certains éléments

Que ce soit par SMS, par e‑mail ou par téléphone, certains éléments ne doivent jamais être transmis, y compris à un prétendu conseiller LCL :

- Mot de passe complet de l’espace en ligne

- Codes de validation reçus par SMS pour une opération

- Cryptogramme visuel (CVV) au dos de la carte bancaire

- Codes d’authentification générés par une application tierce

Que faire si vous avez répondu à un faux SMS LCL

Si des données sensibles ont été saisies sur un faux site ou communiquées au téléphone, la réactivité réduit les conséquences. L’objectif consiste à couper le plus vite possible les moyens d’action des fraudeurs.

Étapes d’urgence

- Contacter immédiatement LCL via le numéro figurant sur la carte ou sur le site officiel

- Demander l’opposition de la carte bancaire si les coordonnées ont été communiquées

- Signaler tout virement non autorisé ou opération inconnue

- Modifier le mot de passe de l’espace en ligne, depuis un appareil sain

Dans certains cas, le service fraude de LCL ou votre agence peut enclencher des procédures supplémentaires : surveillance renforcée du compte, blocage provisoire, vérification d’identité, contestation d’opérations.

Signalement aux autorités et aux plateformes spécialisées

Un signalement auprès des autorités et des structures de lutte contre la cybercriminalité aide à enrichir les bases de données de phishing et à bloquer plus vite les infrastructures utilisées :

- Porter plainte auprès des services de police ou de gendarmerie

- Conserver les SMS, captures d’écran et relevés bancaires pour le dossier

- Signaler le numéro ou le lien aux services dédiés (plateformes de signalement en ligne, opérateur télécom)

« Plus les victimes réagissent tôt et signalent précisément les SMS reçus, plus les opérateurs et les banques parviennent à bloquer rapidement les prochaines vagues. »

Renforcer sa sécurité face aux faux SMS (LCL et autres banques)

La protection contre les faux SMS LCL s’intègre dans une hygiène numérique globale. Plusieurs pratiques réduisent significativement le risque, sans complexifier à l’excès l’usage quotidien de ses comptes bancaires.

Bonnes pratiques de base

- Utiliser des mots de passe distincts pour la messagerie, la banque et les services en ligne

- Activer l’authentification forte proposée par LCL

- Mettre à jour régulièrement le système d’exploitation du téléphone et des applications

- Installer les applications bancaires uniquement via les stores officiels

Une vigilance particulière sur les autorisations accordées aux applications SMS ou de gestion de téléphone limite également le risque de contamination par des malwares capables d’intercepter des messages ou de prendre le contrôle de certains flux.

Suivi de son exposition aux fuites de données

Les fuites récentes touchant des opérateurs télécoms ou des plateformes en ligne montrent que les données sensibles circulent au‑delà du périmètre bancaire. Surveiller les messages d’information envoyés par ces acteurs après un incident aide à comprendre d’où provient une fuite éventuelle.

ConseilsFaux SMS Caisse d’Épargne : les signaux d’alerteEn parallèle, un contrôle régulier de ses relevés de compte, des virements programmés et des paiements en ligne permet de repérer rapidement une opération anormale, même en l’absence d’alerte spécifique par SMS.

Mettre en perspective : phishing, sécurité en ligne et culture numérique

Les faux SMS LCL montrent la convergence entre fuites de données massives, automatisation des attaques et ingénierie sociale. La banque représente un maillon central, mais l’origine des informations exploitées se situe souvent chez un opérateur, un commerçant en ligne ou un service administratif.

Renforcer son niveau de vigilance implique donc un regard plus large sur son identité numérique : comptes de messagerie, profils sur les réseaux sociaux, abonnements téléphoniques, services gouvernementaux en ligne. Chaque service exposé au phishing renforce indirectement le risque pour les comptes bancaires.

Ressources complémentaires sur la sécurité numérique et les arnaques en ligne

Les faux SMS LCL ne constituent qu’une facette de l’univers des escroqueries en ligne. Comprendre le fonctionnement des algorithmes des moteurs de recherche, la manière dont les sites frauduleux apparaissent ou disparaissent des résultats, ainsi que les outils d’analyse disponibles pour les webmasters, renforce la compréhension globale du paysage numérique.

Pour approfondir ces dimensions techniques et mieux interpréter ce que vous voyez dans les résultats de recherche, vous pouvez consulter :

- Comment fonctionne l’algorithme de Google pour comprendre comment les pages, y compris frauduleuses, se positionnent avant d’être éventuellement supprimées.

- Guide Google Search Console pour voir comment un éditeur de site légitime suit les alertes de sécurité et les problèmes d’indexation.

- Méthode SEO complète pour mieux distinguer un site sérieux, avec une stratégie de contenu structurée, d’un site opportuniste ou potentiellement douteux.

Ces ressources offrent un cadre de compréhension utile pour analyser l’écosystème numérique où évoluent aussi bien les acteurs légitimes que les auteurs de phishing, y compris via de faux SMS LCL.